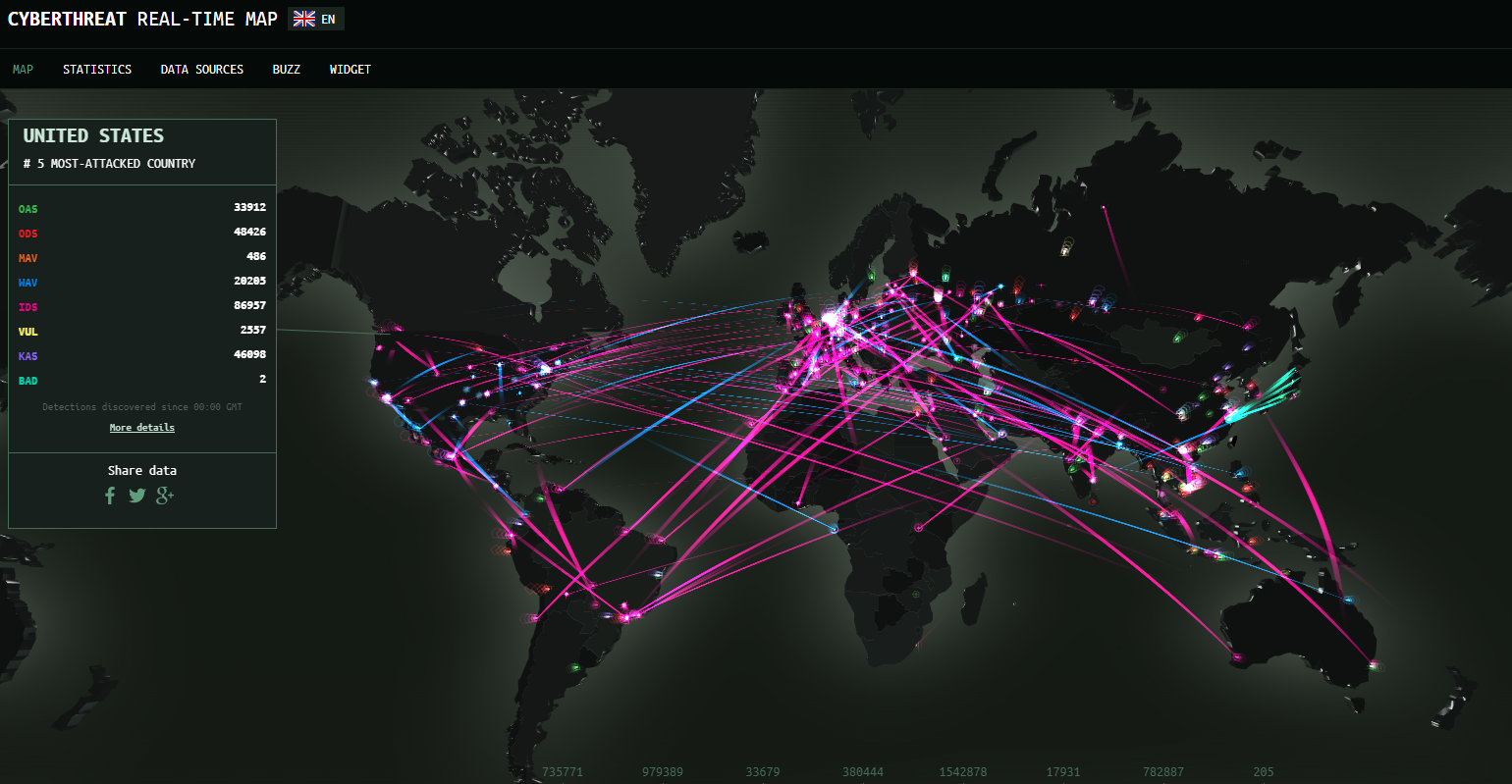

Abstract Cyber Security |

I nostri dati personali entro il 2050 |

Created by London-based data visualisation studio Kiln and the UCL Energy Institute

U2050

Guerra cibernetica diffusa

|

In Italia 188 attacchi informatici nel 2021, con un incremento nazionale del 169% rispetto alla media mondiale del 21%.

I confini virtuali dello spazio cibernetico sono sempre più fragili grazie alla diffusione dei device connessi alle reti globali, rappresentano l'ambiente ideale per innescare una guerra cibernetica. |

Classificazione Hackers

- White Hat Hacker (Hacker etico) Protegge le aziende o gli stati da attacchi cyber criminali

- Black Hat Hacker

- Greay Hat Hacker

Valori

La condivisione è il principale valore per un Hacker, come lottare per l'eguaglianza condividendo la conoscenza.

JARGON FILE e HACKER MANIFESTO sono le principali guide etiche.

Il Cracking è un reato.

JARGON FILE e HACKER MANIFESTO sono le principali guide etiche.

Il Cracking è un reato.

Tecniche di Hacking

Dove studiare Cyber Security

Laurea in informatica o ingegneria informatica. Ma anche laurea in Fisica o Matematica come punto di partenza.

- Università di Udine

- Università Ca’ Foscari – Venezia

- Politecnico di Milano

- Università Bocconi – Milano

- Università di Genova

- Università di Bologna

- Università di Pisa

- Università di Perugia

- Università La Sapienza – Roma

- Università Parthenope – Napoli

- Università di Cagliari

- Università di Catania

- eCampus online

Senza laurea

Non è tassativamente obbligatorio aver frequentato un’università in sicurezza informatica, potrebbero bastare dei corsi di formazione piuttosto specifici finalizzati all'apprendimento dei linguaggi di programmazione, delle reti digitali e delle componenti che governano un computer.

Questo però non influirirebbe molto positavente sul proprio biglietto dal visita nel caso dovessimo proporci in campo aziendale.

Per diventare un Cyber Security Manager non è quindi indispensabile la laurea, ma sarebbe imperativo la frequentazione di corsi in enti qualificati e riconosciuti.

Questo però non influirirebbe molto positavente sul proprio biglietto dal visita nel caso dovessimo proporci in campo aziendale.

Per diventare un Cyber Security Manager non è quindi indispensabile la laurea, ma sarebbe imperativo la frequentazione di corsi in enti qualificati e riconosciuti.

Cyber Security di Infobasic a Pescara

Con piano di studi triennale (il terzo è facoltativo) e permette di ottenere qualifiche riconosciute internazionalmente, come la CCNA di Cisco

Con piano di studi triennale (il terzo è facoltativo) e permette di ottenere qualifiche riconosciute internazionalmente, come la CCNA di Cisco

- Networking Routing & Switching

- Il sistema operativo Linux

- Python developer for hacking

- Sql

- Ethical Hacking

- OS.INT

- SOC Analysis

- Information Security Management

- Industrial IoT

- Privacy Data Protection

- Malware Analysis

- Digital Forensics

- Laboratori di Cloud Computing e Sicurezza

Cybersecurity Specialist di Campus Digitale a Pescara

- Fondamenti dell’architettura di computer.

- Tecniche di networking: routing, switching, tcp-ip, wireless.

- Tattiche, tecniche e procedure utilizzate dai criminali informatici.

- Operare su Windows e Linux per le analisi di cybersecurity.

- Monitorare le reti e prevenire l'accesso malevolo ai dati.

- Investigare le vulnerabilità delle reti.

- Analizzare i dati di intrusione di rete per identificare host compromessi.

- Gestire in maniera sicura ambienti cloud.

Rivolto a 18-34enni italiani (Giovani NEET Not in Education, Employment or Training) in possesso di un titolo di studio secondario superiore.

- INIZIO CORSO: 16/11/2023

- CHIUSURA DELLE ISCRIZIONI: 16/10/2023

- DURATA: 480 ore (3 mesi) di formazione teorico-pratica (con docente e tutor dedicati)

- IMPEGNO: dal lunedì al venerdì, 9:00-13:00 / 14:00-18:00

- SEDE AULA: 100% online, aula Webex dedicata

MUSA Informazione di Andria (BT)

- prevenire e difenderti da attacchi hacker a Server, Siti Web, dispositivi IoT e Mobile Platform

- evitare una SQL Injection

- prevenire lo Sniffing

- effettuare una "Vulnerability Assessment"

Altri contenuti:

Strumenti anti intercettazione |

Photo credits: Tima Miroshnichenko, Pixabay, Brett Sayles